.NetCore分布式部署中的DataProtection密鑰安全實例分析

這篇文章將為大家詳細講解有關.Net Core分布式部署中的DataProtection密鑰安全實例分析,文章內容質量較高,因此小編分享給大家做個參考,希望大家閱讀完這篇文章后對相關知識有一定的了解。

創新互聯專注于企業全網整合營銷推廣、網站重做改版、于田網站定制設計、自適應品牌網站建設、H5高端網站建設、商城開發、集團公司官網建設、外貿營銷網站建設、高端網站制作、響應式網頁設計等建站業務,價格優惠性價比高,為于田等各大城市提供網站開發制作服務。

在.NetCore中默認使用DataProtection來保護數據,例如Cooike等。一般情況下DataProtection生成的密鑰會被加密后存儲,例如默認的文件存儲

可以看到使用了Windows DPAPI加密。

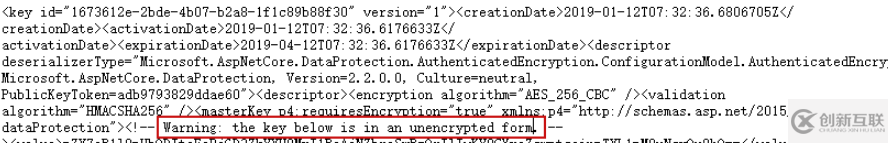

但是如果更改默認設置例如使用的外部存儲如redis則此時密鑰默認是不加密的

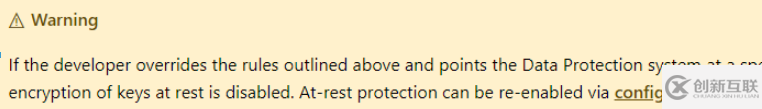

微軟說明如下

警告密鑰未加密,這個時候如果redis被破解,系統的密鑰也就泄漏了。

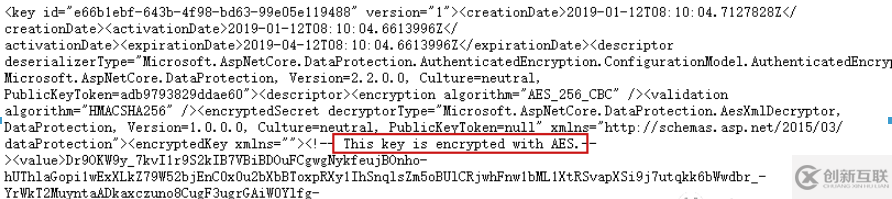

微軟提供了2個接口IXmlEncryptor,IXmlDecryptor來實現密鑰的加密解密,下面使用AES來簡單現實,也可以替換為任何加密方式

調用也很簡單.ProtectKeysWithAES()即可

services.AddDataProtection().SetApplicationName("DataProtection").PersistKeysToStackExchangeRedis(ConnectionMultiplexer.Connect(RedisConnection), "DataProtection-Keys").ProtectKeysWithAES();加密后的密鑰如下

注:在生成密鑰之前要刪除之前的密鑰,不然會使用舊密鑰而不生成新的密鑰直到密鑰過期。

對于AES所使用密鑰也要進行保護,可以使用第三方密鑰存儲庫如Azure 密鑰保管庫,或者也可以使用X509證書來來加密。

關于.Net Core分布式部署中的DataProtection密鑰安全實例分析就分享到這里了,希望以上內容可以對大家有一定的幫助,可以學到更多知識。如果覺得文章不錯,可以把它分享出去讓更多的人看到。

文章題目:.NetCore分布式部署中的DataProtection密鑰安全實例分析

網頁URL:http://m.kartarina.com/article44/jedphe.html

成都網站建設公司_創新互聯,為您提供域名注冊、面包屑導航、移動網站建設、微信小程序、網站策劃、響應式網站

聲明:本網站發布的內容(圖片、視頻和文字)以用戶投稿、用戶轉載內容為主,如果涉及侵權請盡快告知,我們將會在第一時間刪除。文章觀點不代表本網站立場,如需處理請聯系客服。電話:028-86922220;郵箱:631063699@qq.com。內容未經允許不得轉載,或轉載時需注明來源: 創新互聯

- 品牌網站制作與普通網站制作的區別 2021-09-02

- 如何做好品牌網站制作 2021-11-16

- 品牌網站制作好方法好步驟? 2021-06-03

- 品牌網站制作應該體現企業文化和個性 2021-08-12

- 集團型網站建設品牌網站制作設計 2020-12-03

- 高端品牌網站制作離不開獨特新穎的設計 2016-10-30

- 湛江品牌網站制作:做好品牌網站制作方案有哪些要點? 2021-12-23

- 品牌網站制作常見的布局方式! 2022-05-11

- 為什么高端品牌網站制作公司越來越少了 2016-11-12

- 品牌網站制作之搜索引擎營銷 2021-11-17

- 品牌網站制作的價格為什么那么高呢? 2016-10-28

- 高端品牌網站制作策劃方案 2021-10-09